Aparecen las primeras infecciones del nuevo y desconocido ransomware TeslaCrypt 4.1b

Categoría: NOTICIAS-ANTIGAS

El ransomware es el tipo de malware más peligroso de los últimos años. Como hemos explicado en otras ocasiones, cuando este malware infecta a sus víctimas, automáticamente comienza a cifrar todos sus archivos personales de manera que, una vez finalice su actividad, estos queden “secuestrados”, obligando a la víctima a pagar un “rescate” a cambio de la clave privada para recuperarlos o, de lo contrario, se perderán para siempre.

Debido al gran número de usuarios que ceden a las extorsiones de los piratas informáticos, el ransomware es el tipo de ataque informático que mayores beneficios generan a los piratas informáticos, por lo que, por desgracia, cada poco tiempo aparecen nuevas versiones y variantes del ransomware actual a cada cual más agresiva.

Los expertos de seguridad de BleepingComputer advierten sobre el lanzamiento de una nueva versión de TeslaCrypt, uno de los ransomware más veteranos, agresivos y peligrosos, la 4.1b, que llega con algunos cambios respecto a la versión anterior, centrados principalmente en un cifrado mucho más robusto para evitar la recuperación de los datos con otras herramientas.

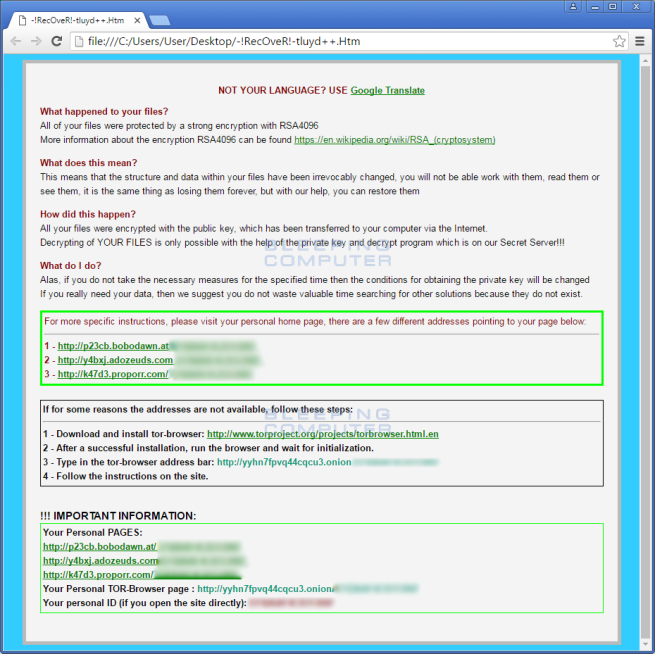

Cuando este malware infecta a los usuarios y cifra sus archivos, TeslaCrypt deja 3 notas de rescate:

- -!RecOveR!-[random]++.Png

- -!RecOveR!-[random]++.Htm

- -!RecOveR!-[random]++.Txt

Ejecutando cualquiera de ellas podremos ver que el malware ha utilizado un algoritmo RSA4096, igual que en las versiones diferentes, sin embargo, a la hora de realizar el pago podemos ver cómo los responsables del malware han añadido dos nuevos hosts donde realizar el correspondiente pago.

Cuando el malware infecta a un usuario, obviamente debe comunicarse con un servidor externo donde enviar la clave privada para guardarla allí hasta que se realice el pago. Los expertos de seguridad han analizado esta comunicación de la nueva versión de TeslaCrypt con el servidor obteniendo el siguiente paquete:

- Sub=Ping&dh=[PublicKeyRandom1_octet|AES_PrivateKeyMaster]&addr=[bitcoin_address]&size=0&version=4.1b&OS=[build_id]&ID=[?]&inst_id=[victim_id]

También, analizando su comportamiento, han podido demostrar cómo TescaCrypt 4.1b hace uso del comando WMIC.exe para eliminar las «shadow volume copies»para evitar la recuperación de los archivos haciendo uso de esta característica propia de NTFS.

Como siempre recomendamos, lo mejor que podemos hacer para evitar caer víctimas de este malware es visitar solo páginas web de confianza y evitar descargar y ejecutar archivos adjuntos que nos lleguen a través del correo electrónico, salvo que se traten de una fuente de total confianza. También es recomendable tener un antivirus actualizado de cara a detectar posibles amenazas, aunque este tipo de software no termina de ser capaz de detectar y eliminar correctamente estas amenazas.

– See more at: http://www.redeszone.net/2016/04/21/aparecen-las-primeras-infecciones-del-nuevo-desconocido-ransomware-teslacrypt-4-1b/#sthash.x5dU66pw.dpuf